小心!人工智能可以這樣竊聽

參考消息網8月13日報道1956年,在蘇伊士運河危機最嚴重之時,英國間諜彼得·賴特在埃及駐倫敦大使館的密碼室里安裝了一個竊聽器。其目的是,記錄埃及人的哈格林密碼機發出的噪音,以幫助破譯他們的密碼。如今,英國研究人員已經創造出這段往事的現代版本:先記錄蘋果筆記本電腦鍵盤發出的聲音,然后利用人工智能技術推斷出使用鍵盤的人的打字內容。

據英國《泰晤士報》網站8月7日報道,這些學者們希望證明,人工智能技術的進步,以及麥克風在我們數字生活中的擴散,是如何讓我們在面對網絡攻擊時變得不堪一擊的。他們成功了。而這表明,在公共場所使用筆記本電腦的任何人都有可能被罪犯或間諜記錄下他們敲擊鍵盤的聲音并破譯。

來自英國杜倫大學、薩里大學和倫敦大學皇家霍洛韋學院的專家們按下一臺蘋果MacBook Pro筆記本電腦鍵盤上36個鍵中的每個鍵25次,并錄下聲音。然后,這些信息被輸入人工智能程序中,這樣后者就能夠識別每個鍵的發聲規律。

【資料圖】

【資料圖】

然后,他們把一部iPhone手機放在距離同一臺蘋果筆記本電腦17厘米的地方,以便錄下某人打字的聲音。他們成功推斷出打字內容,準確率達到95%。當他們用Zoom會議軟件錄音時,準確率下降到93%。

該研究論文的作者之一、薩里大學網絡安全中心的伊赫桑·托雷尼說:“每個鍵都會發出獨特的聲音,而這種聲音可以被記錄下來,用于推斷哪個鍵正在被按動。”

托雷尼幾年前曾在一臺恩尼格瑪密碼機上進行過類似試驗。他問道:“艾倫·圖靈曾為了破解恩尼格瑪密碼機歷盡千辛萬苦——他們當年是否可以只偷裝一個麥克風,而無需破解整個系統?是否可以只通過關注聲音來推斷德國人的打字內容?”

答案是肯定的,不過當時的準確率只有大約70%。而在準確率方面,如今已經有了很大的提升。托雷尼說:“我們用的是目前最先進的模型,它可以讓你體會到過去5年里人工智能模型在準確率方面有了巨大的進步,這種進步使得準確率從70%左右提升至接近完美的地步。”

這意味著,用于實施“邊信道”攻擊的技術現在已經普及。這種技術過去一直是軍方和情報界的專利。

“邊信道”攻擊是指那些嘗試從通信裝置中竊取信號、并且可能對電磁波、聲學和電力消耗加以利用的攻擊。托雷尼表示,蘋果公司可能會考慮給鍵盤敲擊聲加入隨機噪音以阻止此類攻擊,而Zoom軟件則應當更大程度地壓縮其音頻。

研究人員還說,攻擊對象的智能手表可能被攻破,然后被用于記錄鍵盤敲擊聲。他們指出,科學家之前已經證明,可以通過分析智能手表記錄的手腕動作來辨認打字內容,準確率為93.75%。

托雷尼說,該團隊開發的人工智能模型的基礎是已經普及的“現成”開源代碼。他說:“因此,差不多到處都能找到這種工具。隨便誰都可以搞到它,然后用它訓練自己的模型,隨后便基本上可以實施同樣的攻擊。”

人工智能監管機構面臨的最大挑戰之一是開源人工智能模型的擴散。元宇宙平臺公司最近發布了類似于ChatGPT的復雜大型語言模型Llama 2供開發者免費使用。該公司聲稱,這是實現安全、健全和透明的人工智能技術的最佳途徑。但批評者認為,把這種技術交到壞人手中是不負責任的。

托雷尼聲稱,作為一名值得信賴的安全分析師,他所做的研究表明,解決辦法可能不是完全阻止開源運動。但他表示:“我們需要制定一套嚴格的綱領來控制機器學習模型。”

曾在杜倫大學工作的喬舒亞·哈里森是上述論文的第一作者,倫敦大學皇家霍洛韋學院的瑪麗亞姆·梅赫爾內扎德是論文的合著者。

劍橋大學安全工程學教授羅斯·安德森在談及這項研究時說:“網絡安全領域的一個更普遍的問題是,要弄清新的深度神經網絡技術將在哪些領域協助攻擊或協助防御,以及這種變化將是漸進性的還是破壞性的。我預計,在未來幾年里,我們將看到大量新的饒有趣味的攻擊和防御工具。”

關鍵詞:

-

小心!人工智能可以這樣竊聽 參考消息網8月13日報道1956年,在蘇伊士運河危機最嚴重之時,英國間諜

小心!人工智能可以這樣竊聽 參考消息網8月13日報道1956年,在蘇伊士運河危機最嚴重之時,英國間諜 -

中梁控股:預計中期稅后利潤同比減少約12%至約12.05億元 中梁控股表示,目前預計集團可能于截至2023年6月30日止六個月取得減值

中梁控股:預計中期稅后利潤同比減少約12%至約12.05億元 中梁控股表示,目前預計集團可能于截至2023年6月30日止六個月取得減值 -

我市上半年夏糧再獲豐收 今天記者從市相關部門了解到,我市上半年夏糧再獲豐收。全市收獲夏糧66

我市上半年夏糧再獲豐收 今天記者從市相關部門了解到,我市上半年夏糧再獲豐收。全市收獲夏糧66 -

《妖怪手表4強化之章》殘酷鉤爪兌換碼是什么 妖怪手表4強化之章是目前網上非常火爆的一款游戲,在這款游戲中,玩家

《妖怪手表4強化之章》殘酷鉤爪兌換碼是什么 妖怪手表4強化之章是目前網上非常火爆的一款游戲,在這款游戲中,玩家 -

新文化地標來了,深圳美術館新館即將啟用 南都訊記者謝湘南美術館是一座城市的精神堡壘,以城市命名的美術館,更

新文化地標來了,深圳美術館新館即將啟用 南都訊記者謝湘南美術館是一座城市的精神堡壘,以城市命名的美術館,更 -

“抖音心動目的地|活力廣東·時尚灣區”文旅推廣會舉行 8月13日消息,由廣東省文化和旅游廳指導,抖音生活服務主辦的“抖音心

“抖音心動目的地|活力廣東·時尚灣區”文旅推廣會舉行 8月13日消息,由廣東省文化和旅游廳指導,抖音生活服務主辦的“抖音心

-

小心!人工智能可以這樣竊聽 參考消息網8月13日報道1956年,在蘇伊士運河危機最嚴重之時,英國間諜

小心!人工智能可以這樣竊聽 參考消息網8月13日報道1956年,在蘇伊士運河危機最嚴重之時,英國間諜 -

美國復蘇往事:2016 和 2019 當下,經濟改善+聯儲難降息,美股商品占優,美債黃金等待。

美國復蘇往事:2016 和 2019 當下,經濟改善+聯儲難降息,美股商品占優,美債黃金等待。 -

二十年后,我又看到了淘寶的少年心氣 文|闌夕阿里發了上個季度的財報,數字出乎意料的不錯,尤其是電商業務

二十年后,我又看到了淘寶的少年心氣 文|闌夕阿里發了上個季度的財報,數字出乎意料的不錯,尤其是電商業務 -

服貿觀止|推出配套商業電子地圖 首鋼園打造3.0版服貿會 北京商報訊(記者何倩喬心怡)8月13日,首鋼集團有限公司黨委宣傳部部

服貿觀止|推出配套商業電子地圖 首鋼園打造3.0版服貿會 北京商報訊(記者何倩喬心怡)8月13日,首鋼集團有限公司黨委宣傳部部 -

智能裝備企業家組團走進江門 “政府搭臺”促產業精準對接 8月11-12日,智能裝備企業家走進江門暨機器人產業供需對接·投資合作交

智能裝備企業家組團走進江門 “政府搭臺”促產業精準對接 8月11-12日,智能裝備企業家走進江門暨機器人產業供需對接·投資合作交 -

中梁控股:預計中期稅后利潤同比減少約12%至約12.05億元 中梁控股表示,目前預計集團可能于截至2023年6月30日止六個月取得減值

中梁控股:預計中期稅后利潤同比減少約12%至約12.05億元 中梁控股表示,目前預計集團可能于截至2023年6月30日止六個月取得減值 -

蘋果手機充電器故障怎么解決 蘋果手機充電器故障解決方法 蘋果充電器失靈怎么辦 蘋果手機使用的充電器跟安卓系統的充電器是不一樣的,只要是安卓系統的

蘋果手機充電器故障怎么解決 蘋果手機充電器故障解決方法 蘋果充電器失靈怎么辦 蘋果手機使用的充電器跟安卓系統的充電器是不一樣的,只要是安卓系統的 -

才聚高新?共謀發展”恩施州首屆“候鳥人才節”恩施高新區專場活動舉行 (通訊員黃晶)8月13日,恩施州首屆“候鳥人才節”恩施高新區專場活動

才聚高新?共謀發展”恩施州首屆“候鳥人才節”恩施高新區專場活動舉行 (通訊員黃晶)8月13日,恩施州首屆“候鳥人才節”恩施高新區專場活動 -

我市上半年夏糧再獲豐收 今天記者從市相關部門了解到,我市上半年夏糧再獲豐收。全市收獲夏糧66

我市上半年夏糧再獲豐收 今天記者從市相關部門了解到,我市上半年夏糧再獲豐收。全市收獲夏糧66 -

新車都降價了,還有人買二手車嗎? 作者|《財經》實習生鄧霞研究員陳亮編輯|趙成二手車市場年初 "出道即巔

新車都降價了,還有人買二手車嗎? 作者|《財經》實習生鄧霞研究員陳亮編輯|趙成二手車市場年初 "出道即巔 -

喬治白2023年上半年凈利7226.57萬同比增加41.02% 挖貝網2023年8月13日,喬治白(002687)(002687)近日發布2023年半年度

喬治白2023年上半年凈利7226.57萬同比增加41.02% 挖貝網2023年8月13日,喬治白(002687)(002687)近日發布2023年半年度 -

挖貝北交所周報:鴻智科技、華洋賽車上市無錫晶海、廣廈環能下周上會 本周(8月7日至8月11日),北交所新增2家企業:鴻智科技、華洋賽車,北

挖貝北交所周報:鴻智科技、華洋賽車上市無錫晶海、廣廈環能下周上會 本周(8月7日至8月11日),北交所新增2家企業:鴻智科技、華洋賽車,北 -

凌雄科技(02436)發盈警 預計中期凈虧損同比擴大至不少于4000萬元 智通財經APP訊,凌雄科技(02436)發布公告,集團預計截至2023年6月30日

凌雄科技(02436)發盈警 預計中期凈虧損同比擴大至不少于4000萬元 智通財經APP訊,凌雄科技(02436)發布公告,集團預計截至2023年6月30日 -

A股市場風格切換 “中考冠軍”諾德新生活下半年卻領跌 上半年A股展開了圍繞人工智能的市場主線,結構性行情明顯;而進入7

A股市場風格切換 “中考冠軍”諾德新生活下半年卻領跌 上半年A股展開了圍繞人工智能的市場主線,結構性行情明顯;而進入7 -

《妖怪手表4強化之章》殘酷鉤爪兌換碼是什么 妖怪手表4強化之章是目前網上非常火爆的一款游戲,在這款游戲中,玩家

《妖怪手表4強化之章》殘酷鉤爪兌換碼是什么 妖怪手表4強化之章是目前網上非常火爆的一款游戲,在這款游戲中,玩家 -

康希諾生物(06185):嬰幼兒用DTcP正式啟動III期臨床試驗并完成首例受試者入組 智通財經APP訊,康希諾生物(06185)發布公告,該公司欣然宣布,集團開發

康希諾生物(06185):嬰幼兒用DTcP正式啟動III期臨床試驗并完成首例受試者入組 智通財經APP訊,康希諾生物(06185)發布公告,該公司欣然宣布,集團開發 -

萬興科技(300624.SZ):已在海外推出全新AIGC形象照生成應用Pixpic 格隆匯8月13日丨有投資者向萬興科技(300624)(300624 SZ)提問,“最近一

萬興科技(300624.SZ):已在海外推出全新AIGC形象照生成應用Pixpic 格隆匯8月13日丨有投資者向萬興科技(300624)(300624 SZ)提問,“最近一 -

宇瞳光學最新公告:宇瞳轉債網上中簽率約為0.0012% 宇瞳光學披露向不特定對象發行可轉換公司債券網上發行中簽率及優先配售

宇瞳光學最新公告:宇瞳轉債網上中簽率約為0.0012% 宇瞳光學披露向不特定對象發行可轉換公司債券網上發行中簽率及優先配售 -

特色博物館走俏 在線平臺上線“尋寶博物館”推薦榜單 中國青年報客戶端訊(中青報·中青網記者張均斌)暑假期間,“博物館熱

特色博物館走俏 在線平臺上線“尋寶博物館”推薦榜單 中國青年報客戶端訊(中青報·中青網記者張均斌)暑假期間,“博物館熱 -

讀了草原有感 樂樂學教研網精心為你收集整理了讀了草原有感(錦集20篇),希望給你的

讀了草原有感 樂樂學教研網精心為你收集整理了讀了草原有感(錦集20篇),希望給你的 -

華瑞股份董事長陽幫元、副董事長邱剛辭職 北京商報訊(記者馬換換)8月13日晚間,華瑞股份(300626)(300626)披

華瑞股份董事長陽幫元、副董事長邱剛辭職 北京商報訊(記者馬換換)8月13日晚間,華瑞股份(300626)(300626)披 -

中際旭創(300308.SZ):是國內幾家互聯網大廠的主力供應商,具體名字不變披露 格隆匯8月13日丨有投資者向中際旭創(300308)(300308 SZ)提問,“請問貴

中際旭創(300308.SZ):是國內幾家互聯網大廠的主力供應商,具體名字不變披露 格隆匯8月13日丨有投資者向中際旭創(300308)(300308 SZ)提問,“請問貴 -

泰和新材(002254.SZ):高效智造間位芳綸產業化項目正常推進之中 格隆匯8月13日丨有投資者向泰和新材(002254)(002254 SZ)提問,“公司高

泰和新材(002254.SZ):高效智造間位芳綸產業化項目正常推進之中 格隆匯8月13日丨有投資者向泰和新材(002254)(002254 SZ)提問,“公司高 -

牧原股份(002714.SZ):會根據經營情況適當調整產能建設進度 格隆匯8月13日丨有投資者向牧原股份(002714)(002714 SZ)提問,“今后三

牧原股份(002714.SZ):會根據經營情況適當調整產能建設進度 格隆匯8月13日丨有投資者向牧原股份(002714)(002714 SZ)提問,“今后三 -

新文化地標來了,深圳美術館新館即將啟用 南都訊記者謝湘南美術館是一座城市的精神堡壘,以城市命名的美術館,更

新文化地標來了,深圳美術館新館即將啟用 南都訊記者謝湘南美術館是一座城市的精神堡壘,以城市命名的美術館,更 -

夏威夷大火已致93人死亡,約100人被迫跳太平洋逃生,親歷者:大火在幾分鐘蔓延,事...

為躲避大火和煙塵,約100人被迫跳太平洋逃生。親歷者表示,沒有聽到警

夏威夷大火已致93人死亡,約100人被迫跳太平洋逃生,親歷者:大火在幾分鐘蔓延,事...

為躲避大火和煙塵,約100人被迫跳太平洋逃生。親歷者表示,沒有聽到警 -

月季花語是什么意思 寓意 月季花語是什么 0471房產來為大家解答以上的問題。月季花語是什么意思寓意,月季花語是

月季花語是什么意思 寓意 月季花語是什么 0471房產來為大家解答以上的問題。月季花語是什么意思寓意,月季花語是 -

普利特最新公告:子公司與光莆股份簽署戰略合作協議 普利特公告,公司控股子公司海四達與光莆股份(300632)簽訂《戰略合作協

普利特最新公告:子公司與光莆股份簽署戰略合作協議 普利特公告,公司控股子公司海四達與光莆股份(300632)簽訂《戰略合作協 -

磁谷科技最新公告:擬向激勵對象授予總計160萬股限制性股票 磁谷科技公告,公司擬向激勵對象授予限制性股票總計160 00萬股,占激勵

磁谷科技最新公告:擬向激勵對象授予總計160萬股限制性股票 磁谷科技公告,公司擬向激勵對象授予限制性股票總計160 00萬股,占激勵 -

華瑞股份(300626.SZ):董事長陽幫元、副董事長邱剛離職 擬補選張波、謝輝為董事 格隆匯8月13日丨華瑞股份(300626)(300626 SZ)公布,公司近日收到董事長

華瑞股份(300626.SZ):董事長陽幫元、副董事長邱剛離職 擬補選張波、謝輝為董事 格隆匯8月13日丨華瑞股份(300626)(300626 SZ)公布,公司近日收到董事長

熱門資訊

-

泰康推出專屬稅優養老險福壽百歲,持續助力國家養老三支柱 近日,泰康人壽推出新款個人稅優養...

泰康推出專屬稅優養老險福壽百歲,持續助力國家養老三支柱 近日,泰康人壽推出新款個人稅優養... -

中國首個鋁基平臺純電SUV奇瑞eQ7預售開啟 8月7日,奇瑞eQ7全國開啟預售,分...

中國首個鋁基平臺純電SUV奇瑞eQ7預售開啟 8月7日,奇瑞eQ7全國開啟預售,分... -

在激烈餐飲市場競爭中勝出,茉酸奶有何妙策? 今年上半年,社會消費品零售總額22...

在激烈餐飲市場競爭中勝出,茉酸奶有何妙策? 今年上半年,社會消費品零售總額22... -

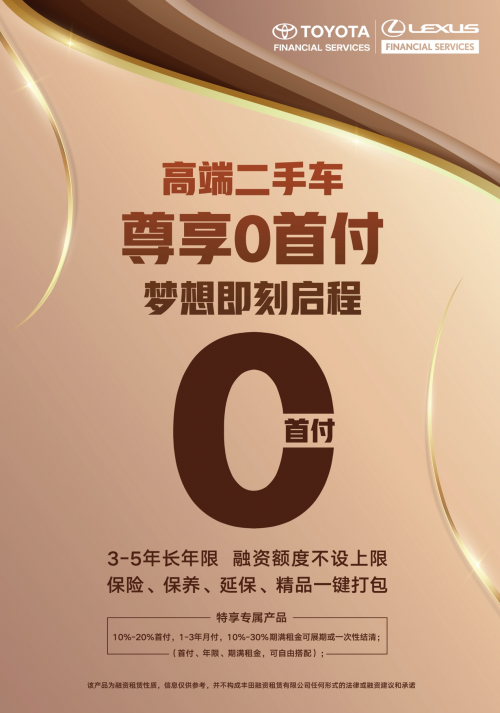

豐田金融服務以多品牌多樣化方案助力二手車循環經濟 近年來,隨著二手車市場熱度升級以...

豐田金融服務以多品牌多樣化方案助力二手車循環經濟 近年來,隨著二手車市場熱度升級以...

文章排行

圖片新聞

-

國慶假期懷柔北部山區的紅葉進入最佳觀賞期 吸引游客前來賞秋景 國慶假期,懷柔北部山區的紅葉進入...

國慶假期懷柔北部山區的紅葉進入最佳觀賞期 吸引游客前來賞秋景 國慶假期,懷柔北部山區的紅葉進入... -

重磅!四川省科創貸款較年初新增620.35億元 同比增長21.22% 記者日前從中國人民銀行成都分行獲...

重磅!四川省科創貸款較年初新增620.35億元 同比增長21.22% 記者日前從中國人民銀行成都分行獲... -

252項“全程網辦”!川渝兩地企業登記檔案實現跨區域互查 8月30日,記者從省大數據中心獲悉...

252項“全程網辦”!川渝兩地企業登記檔案實現跨區域互查 8月30日,記者從省大數據中心獲悉... -

2022年中國國際服務貿易交易會在京舉辦 四川參展企業數量創新高 8月31日至9月5日,主題為服務合作...

2022年中國國際服務貿易交易會在京舉辦 四川參展企業數量創新高 8月31日至9月5日,主題為服務合作...